Bonjour à tous,

Dernier billet sur le [Oxyhack Cyberevent CTF] (https://cyberevent.fr/) avec cette fois-ci les comptes-rendus des défis forensique/réseau.

Forensique #

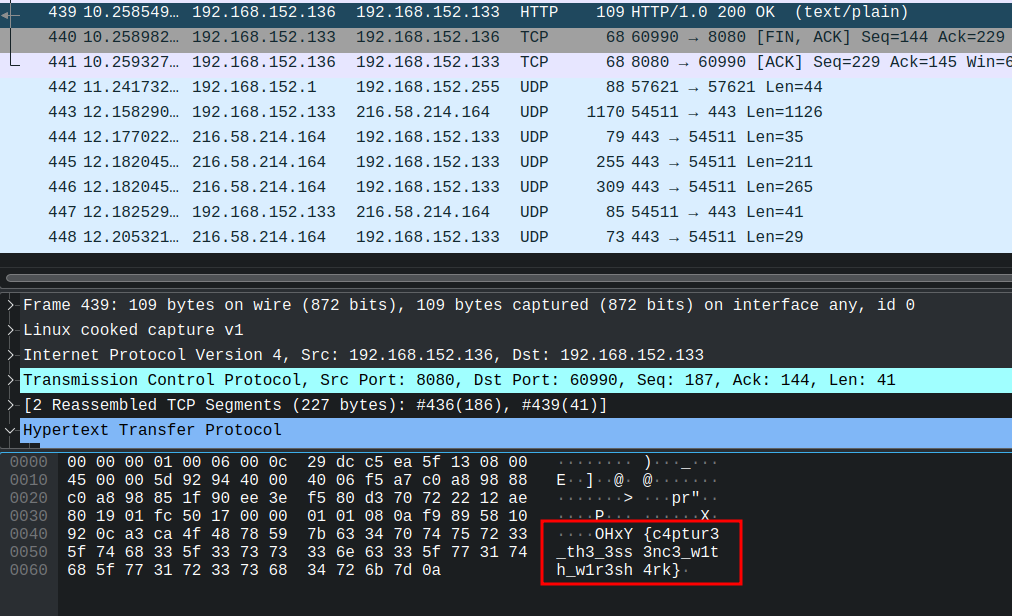

Lost in Transmission #

Il suffit d’ouvrir le fichier avec wireshark et de jeter un coup d’œil dans l’échange HTTP, vous pouvez voir le drapeau.

OHxY{C4ptu3_th3_3ss3nc3_with_w1r3sh4rk}

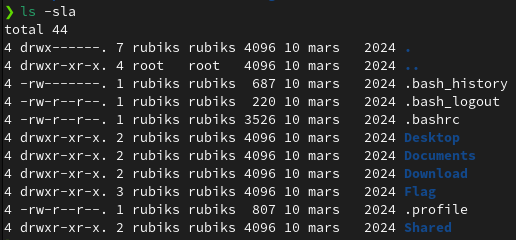

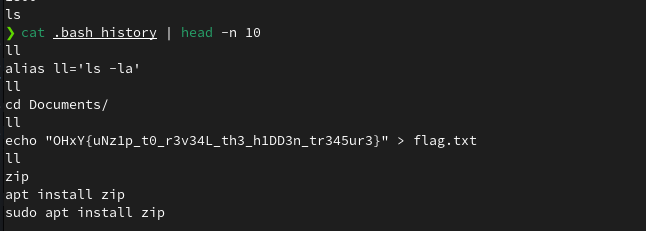

Zip #

GG à Baptiste Rebillard pour ce flag.

Afin de lire home.img, nous allons monter la partition

bash sudo mount -o loop home.img /mnt

Nous remarquons un fichier nommé “flag.txt” dans /mnt/jim/Documents

Dans /mnt/jim/ :

Donc nous n’avons pas besoin de dézipper 👍

OHxY{uNz1p_t0_r3v34L_th3_h1DD3n_tr345ur3}

Reassemble-the-Unknown #

Nous avons un fichier .pcap avec du bruit mélangé à des informations -espérons le- pertinentes, éliminons d’abord tous les déchets UDP/TCP.

from scapy.all import *

import socket

scapy_cap = rdpcap('file.pcap')

a=b''

# run over all packets

for packet in scapy_cap:

# filter

if packet.haslayer(ICMP) and (packet[IP].len != 60):

print(packet[Raw].load)

a+=packet[Raw].load

with open("image.jpeg", "wb") as fichier:

fichier.write(a)Nous nous retrouvons avec des données qui ressemblent à une image et des chaînes de caractères aléatoires. Dans le code ci-dessus, nous excluons les chaînes qui ne semblent pas très intéressantes.

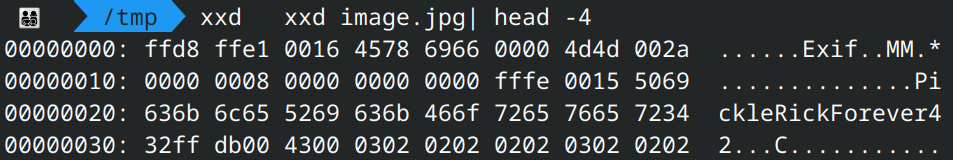

L’image est en fait un JPEG avec EXIF (comme on peut le voir d’après les magic bytes). Et il semble que les développeurs de chall se moquent de nous :

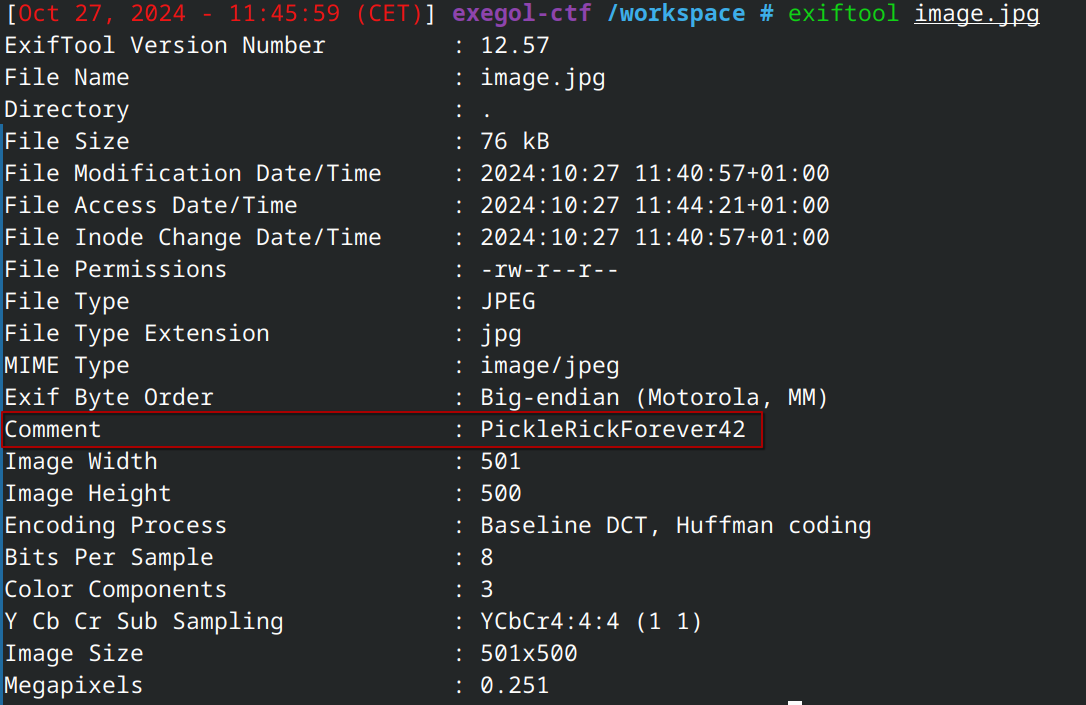

Une inspection rapide nous montre qu’il y a un commentaire qui peut être utile :

On peut également le voir avec aperisolve ou simplement en exécutant exiftool directement.

En utilisant PickleRickForever42 comme mot de passe, on peut relancer les programmes qui prennent les mots de passe en entrée pour voir s’il y a quelque chose d’intéressant.

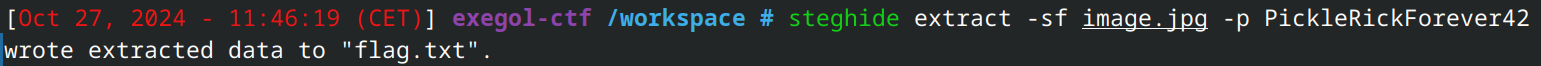

Steghide donne des résultats intéressants puisqu’il récupère un fichier flag.txt.

OHxY{R3c0nstruCt_Th3_Fr4gm3nt3d_Ech0}