Késako ? #

Cette semaine, je me suis bien amusé avec le CTF Try Hack Me Hackfinity (même si je n’ai pas pu y passer beaucoup de temps malheureusement). Voici les flags que j’ai obtenus :

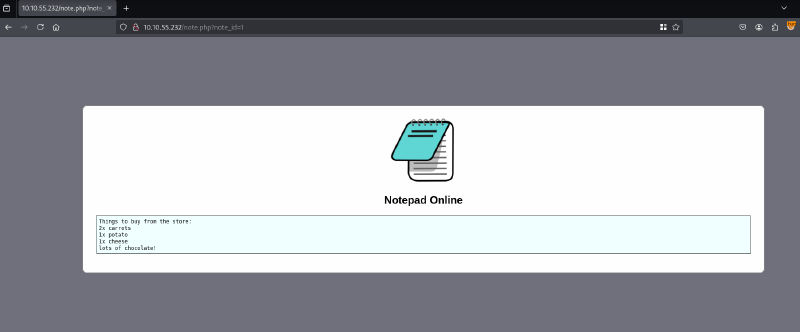

Notepad Online #

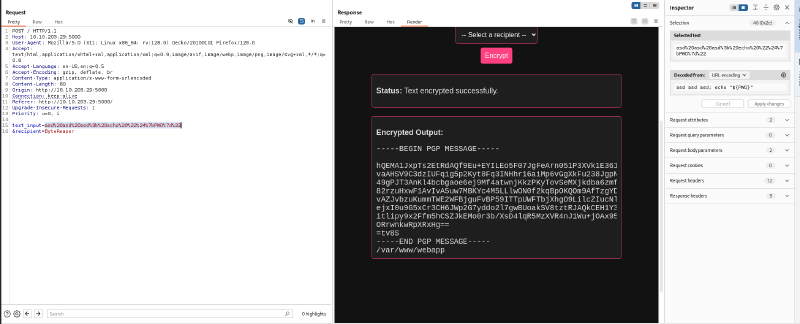

En nous connectant sous le nom de noel, nous sommes accueillis par un notebook assez simple, qui utilise une référence id directe.

Puisqu’il s’agit d’un chall “facile” et que l’id est vraiment suspect, avant de fuzzer ou d’essayer de jouer avec les différents types de requêtes que nous pouvons utiliser, vérifions les IDORs :

Eh bien, c’était étonnamment rapide !

THM{i_can_see_your_notes}

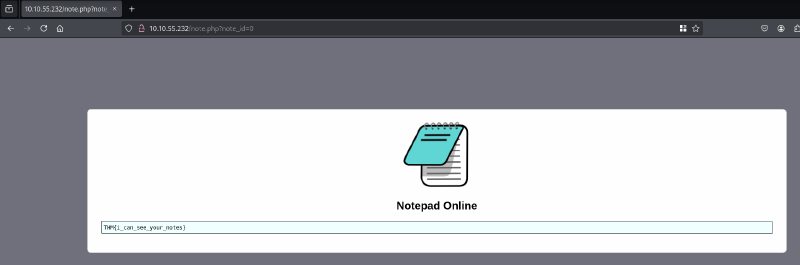

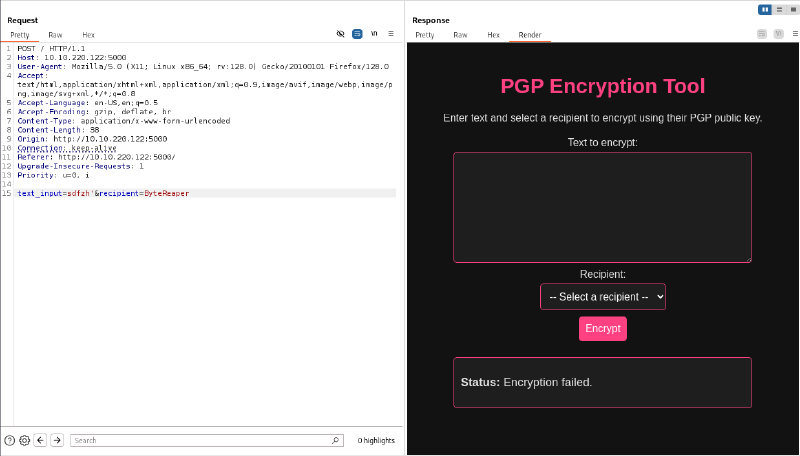

Dark encryptor #

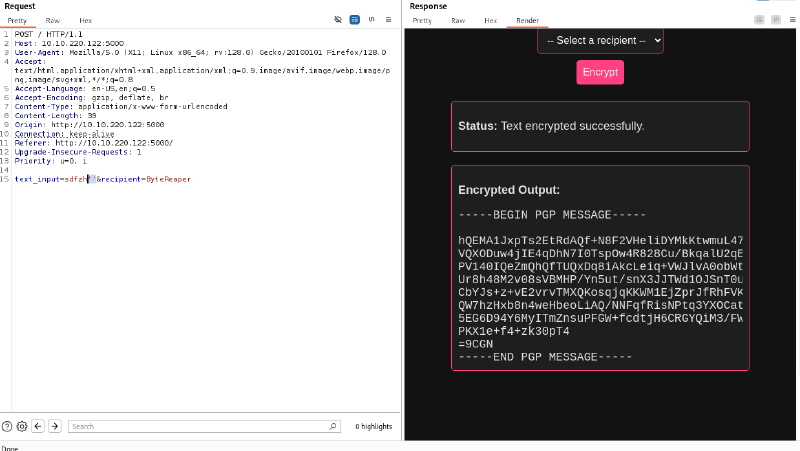

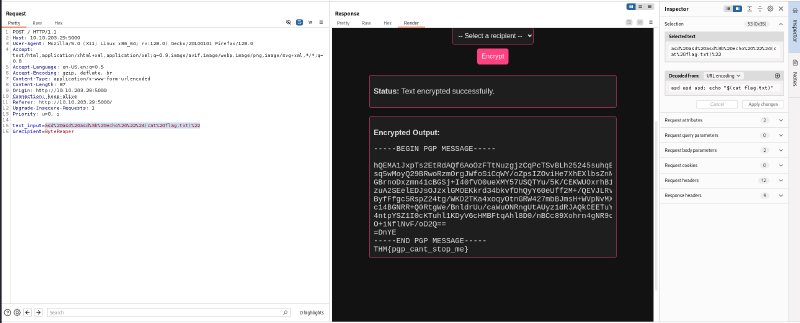

Nous arrivons devant un “dark encryptor”. Si on essaye de tester quelques requêtes on voit assez vite un comportement bizarre avec les guillemets : Caractéristique d’une injection SQLi ou d’une injection de commande :

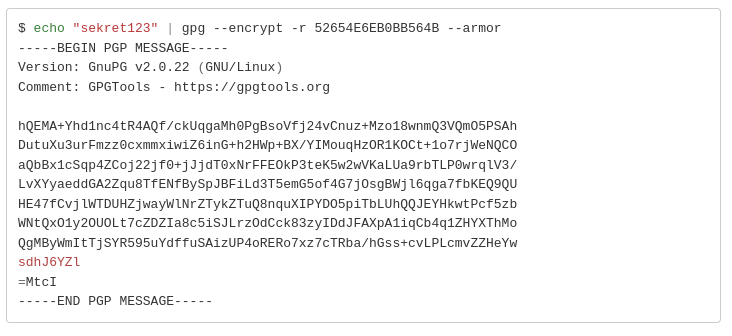

Il semble que le back-end exécute une commande comme celle-ci sans sanitization des entrées :

Si nous essayons d’obtenir un retour d’information avec un ls ou un sleep, rien ne se produit, donc soit ils sont filtrés par l’application, soit notre chaîne de caractères n’est pas exécutée.

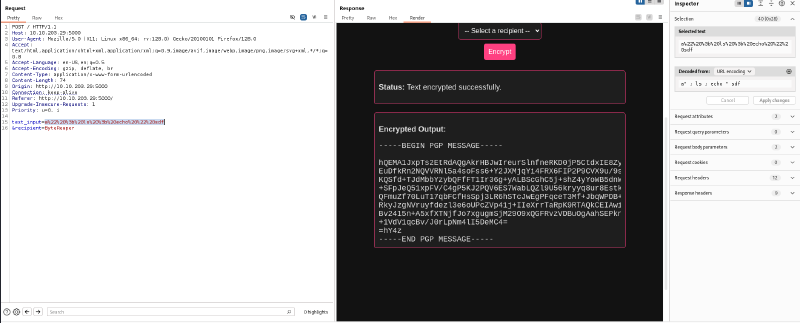

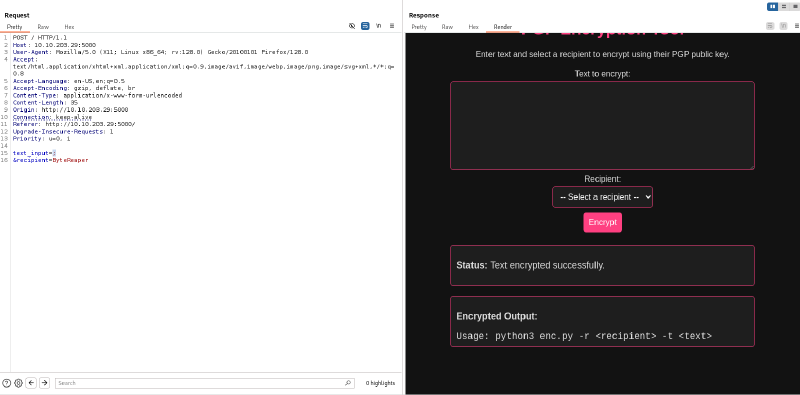

Si nous saisissons uniquement un point-virgule (;) comme message, nous obtenons le message d’erreur “Usage” qui confirme que l’application utilise un back-end bash et saisit notre requête à l’intérieur d’un appel python sans sanitization avec la syntaxe détaillée dans la réponse.

Par conséquent, si nous ajoutons une commande echo, la sortie de celle-ci sera également ajoutée à l’affichage de l’application web :

Il suffit d’exploiter cela pour récupérer le flag :

THM{pgp_cant_stop_me}