Prolégomènes #

Cet article ayant pour vocation d’être compréhensible par n’importe qui, sa première partie servira à définir des termes tels que métadonnée, chiffrement, protocole ou chiffrement de bout en bout. Le lecteur familier avec tous ces concepts - ou voulant lire rapidement le corps de l’article- est invité à passer directement à la partie suivante.

“Méta-data” … où est-ce que je dois la mettre ? #

Désolé la blague était facile

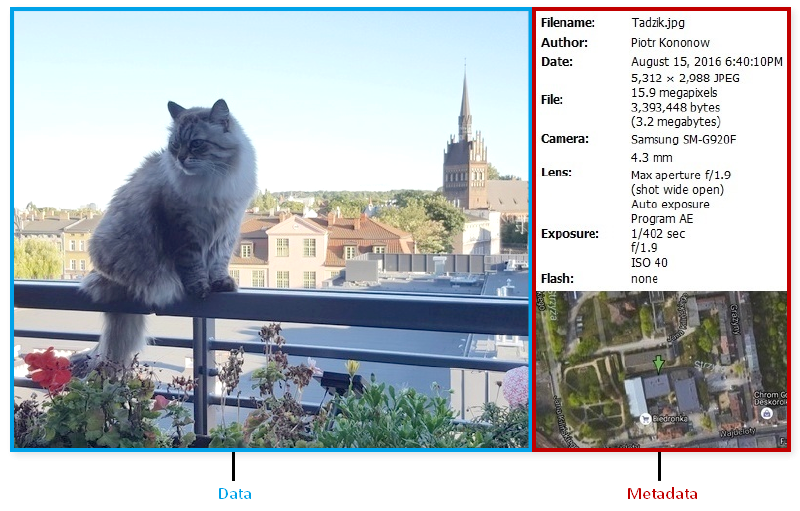

Une métadonnée est, dans le contexte d’un protocole de communication, une information structurée qui accompagne les données transmises afin d’indiquer comment celles-ci doivent être interprétées, traitées et gérées entre les systèmes.

Elles ne constituent pas le contenu du message lui-même et sont donc souvent invisibles de l’utilisateur final. Le contenu est souvent appelé la charge utile ou plus communément la donnée.

Voici un exemple concret : Alice envoie un message à Bernard lui disant “Chéri, pense à aller chercher les enfants à 17 h 30”. La donnée est le texte que vous venez de lire, et c’est probablement tout ce que Bernard verra. Toutefois, pour pouvoir afficher ce message le téléphone de Bernard a reçu beaucoup plus d’informations comme l’heure d’envoi avec potentiellement le fuseau horaire donc une information de localisation, la langue parlée par Alice pour pouvoir bien afficher les accents, peut être une adresse IP qui peut également donner des informations de localisation etc.

Mais du coup les méta-data, je m’en moque non ? #

Oui … et non. Dans le domaine de la surveillance (et celui, pas si différent, du profilage publicitaire), les métadonnées sont parfois suffisantes — voire plus utiles que le contenu des communications en lui-même. Elles révèlent des schémas de comportement, permettent de construire le réseau des relations et des habitudes dans le temps, etc.

Cette puissance a été résumée de manière frappante par Michael Hayden, ancien directeur de la CIA et de la NSA, lorsqu’il a déclaré : “We kill people based on metadata” dans le contexte de la guerre d’Afghanistan.

Au-delà de ce cas extrême, le simple fait de rester plus ou moins de temps sur un post ou une publicité, d’interagir avec telle ou telle personne à tel ou tel moment, d’être présent à tel endroit etc, permet de construire un profil d’un utilisateur assez facilement. On peut citer comme exemple récent le scandale d’Apple traquant toutes les interactions de ses utilisateurs avec les applications pour proposer des publicités ciblées malgré la prétendue fonctionnalité “Do Not Track”

Différence entre un protocole et une application #

Lorsqu’on parle de Signal il est toujours délicat de séparer le protocole Signal de l’application Signal (en même temps pourquoi s’appeler pareil ?).

Un protocole est une manière pour deux entités (des applications, des serveurs, des machines physiques) d’échanger des informations, une procédure à suivre par les deux pour pouvoir interagir. La différence entre un protocole et une application pourrait s’expliquer avec l’analogie suivante : Si je commande un habit en ligne je peux choisir une livraison en point relais ou une livraison en main propre (différents protocoles). Si je choisis une livraison en point relais (donc à protocole fixé), mon colis pourra finir dans un point relais de différentes enseignes (différentes applications).

Dans le cas de Signal le protocole et l’application sont développés conjointement par la même entité, mais ce protocole est utilisé par de nombreuses autres applications (Whatsapp, Google RCS, Skype…). L’implémentation du protocole n’est pour autant pas la même partout et ne garantit pas la manière dont les applications traitent les données par ailleurs.

Pour filer la métaphore précédente, un point relai propre avec des casiers solides et un point relai miteux dont les charnières tombent en ruine permettent tous les deux de la livraison en point relai, mais il n’est pas sûr qu’on retrouvera notre colis dans le second.

Chiffrement de bout en bout, qu’est-ce que c’est ? #

Déjà le chiffrement, c’est quoi ? #

La définition et explication des différentes manières de faire du chiffrement nécessitant probablement une dizaine d’articles et une maîtrise en profondeur de ce concept étant inutile pour la suite, je vais beaucoup vulgariser (si vous avez suivi des cours de crypto, pitié passez au paragraphe suivant) :

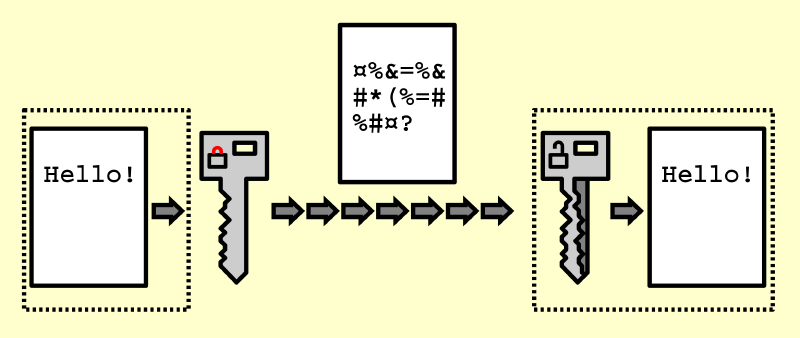

Le chiffrement est l’action permettant de rendre une donnée incompréhensible pour toute personne qui ne doit pas y accéder. Par exemple ici Alice envoie “Hello” à Bernard, mais personne n’interceptant le message et n’étant pas le destinataire prévu par Alice ne pourra lire le contenu.

La manière (dans le cas qui nous intéresse) de s’assurer de cela est d’appliquer une transformation rendant le contenu du message incompréhensible sauf si l’on possède une clef (un secret) permettant de faire la transformation inverse (clef que possède Bernard dans notre exemple).

Une métaphore souvent utilisée est celle de la boite aux lettres. N’importe qui peut mettre une enveloppe dedans (première transformation) mais seul le propriétaire de la boîte peut l’ouvrir et récupérer la lettre (deuxième transformation).

Et l’histoire de bouts ? #

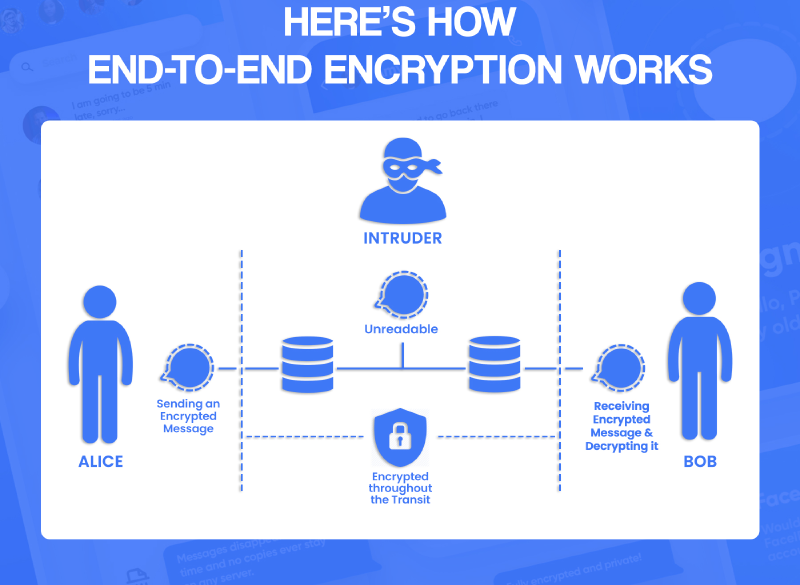

Dans la majorité de cas le chiffrement est utilisé pour protéger des données entre un serveur et une application. Par exemple si Alice envoie un message à Bernard sur “Chepycou Messenger ©️” qui n’est pas chiffré de bout en bout, elle va établir une communication chiffrée (souvent HTTPS) avec le serveur qui va recevoir le message. Le serveur stockera le message dans sa base de donnée et quand Bernard se connectera sur “Chepycou Messenger ©️” lui aussi établira une communication chiffrée avec le serveur pour récupérer le message qu’Alice lui a envoyé.

Dans ce cas on notera que le contenu du message est parfaitement accessible au serveur. Cette approche est celle utilisée notamment par Facebook Messenger ou Telegram (hors exceptions).

Mais du coup si je ne veux pas que le serveur puisse voir le contenu de mon message ?

C’est là que le chiffrement de bout en bout (E2EE en anglais) intervient. Dans ce cas en plus de tout ce qui a été expliqué au-dessus, Alice va chiffrer le contenu de son message avant de l’envoyer au serveur avec une clef que seul Bernard possède, le serveur ne pourra alors pas accéder au message.

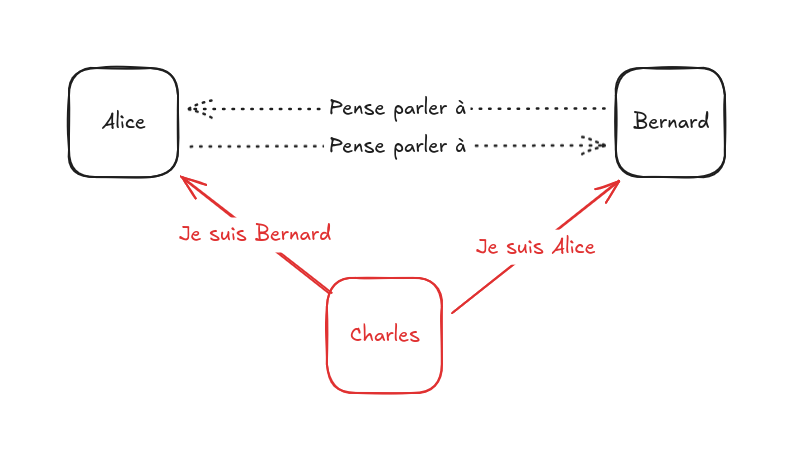

Cette protection n’est pourtant pas parfaite ! Si le serveur possède également la clef de Bernard par exemple, il pourra déchiffrer tous les messages. De la même manière si le serveur se fait passer pour Bernard auprès d’Alice et pour Alice auprès de Bernard, chacun aura l’impression d’avoir une communication sûre avec du chiffrement de bout en bout sans que ce soit le cas. C’est une attaque dite de l’homme du milieu (MiTM en anglais)

Whatsapp et ses concurrents #

Points communs #

WhatsApp, Signal et d’autres alternatives de messagerie sont des messageries permettant l’échange de messages entre deux interlocuteurs ou plus (groupes). Elles reposent sur Internet plutôt que sur le réseau SMS classique et utilisent des serveurs centraux pour l’acheminement. Leurs fonctionnalités sont souvent analogues surtout si elles se basent sur le protocole Signal.

Différences #

Comparons maintenant Whatsapp et Signal (les points attribués à Signal seront souvent les mêmes pour Olvid par exemple).

Le modèle de revenus #

Whatsapp était à l’origine une messagerie orientée sur la sécurité. Toutefois, suite au rachat par Facebook en 2014 et à la mise à disposition de Facebook des données utilisateurs les deux cofondateurs ont quitté l’entreprise. Le premier partira en 2017 pour fonder Signal et le second un peu plus tard, après avoir tenté de contenir les ambitions de récupération de données de Facebook. Il prononcera d’ailleurs à cette occasion “I sold my users’ privacy”.

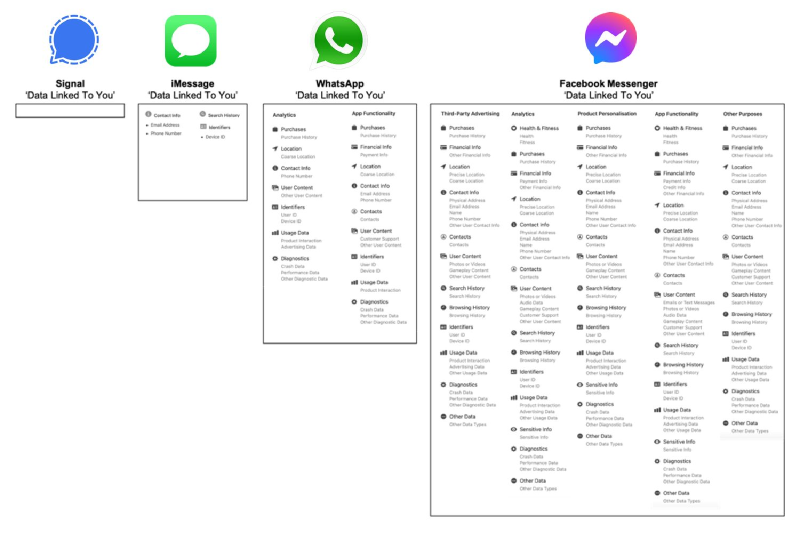

Le modèle de revenus de Meta (société mère de Facebook, Instagram et Whatsapp) est celui de la publicité et du profilage comme il sera plus détaillé dans la partie suivante là où en comparaison Signal a été fondée en organisation à but non lucratif et n’a donc pas d’objectif de rentabilité.

La focalisation sur la sécurité et la vie privée #

Signal est une application avec une emphase claire sur la sécurité et la vie privée. Cela se retrouve dans les paramètres proposés (possibilité de désactiver bon nombre de fonctionnalités) mais également dans la protection des métadonnées (qui n’est pas prise en charge par le protocole Signal). Signal ne stocke quasiment aucune information sur ses utilisateurs, et lorsqu’un gouvernement demande toutes les données qu’ils possèdent, leur répond laconiquement les dates du premier et dernier accès à leurs serveurs (puisque c’est la seule chose qu’ils connaissent). Signal publie d’ailleurs les demandes qui leur sont faites pour se moquer gentiment des autorités qui pensent encore pouvoir récupérer des informations privées via eux.

En comparaison, Whatsapp admet ouvertement :

- Collecter toutes les métadonnées qui ne sont pas protégées par le protocole

- Collecter tous les messages liés à un signalement. Si quelqu’un sélectionne un message et clique sur “Signaler …”, un certain nombre d’informations incluant le(s) message(s), et les données de l’émetteur et de son compte sont envoyé à Whatsapp

- Nota Bene Le simple fait de pouvoir récupérer ces messages implique que Meta a la possibilité technique de récupérer tous les autres messages. L’absence d’auditabilité externe implique qu’un utilisateur n’a donc pas d’autres choix que de faire confiance à Méta sur leur promesse de ne pas le faire.

- Collecter les données liées à l’utilisation de Meta AI. Si un utilisateur choisit de l’activer pour résumer ses conversations ou parler avec l’IA, les conversations utilisées seront forcément déchiffrées sinon l’IA ne pourrait pas les lire.

- Partager les données collectées aux gouvernements le demandant (on est loin de Signal qui ne fournit qu’une date). Il est à noter que Meta a un historique de partager ce genre d’informations pour des fins publicitaires.

Signal bloquera également le transfert de types de fichiers dangereux (par exemple un binaire ou un APK), ce que Whatsapp n’empêche pas. Ce laxisme de sécurité combiné de nombreuses failles est souvent exploité sur Whatsapp pour compromettre les téléphones des cibles en envoyant juste un message (parfois même sans que la cible ait à ouvrir le message).

L’Auditabilité du code #

Le code de Signal est open-source ce qui permet de s’assurer de ce que fait réellement l’application. L’application est donc constamment auditée par la communauté en plus d’audits tiers et des audits conduits par Signal. En comparaison, le code source de Whatsapp n’est pas public et Whatsapp refuse également les audits tiers, ce qui implique de devoir faire une confiance absolue à Meta sur ce sujet.

La Souveraineté de l’application #

Signal et Whatsapp sont tous les deux Américains, c’est pour cette raison que l’ANSSI (l’agence française en charge de la Cybersécurité) recommande l’utilisation d’Olvid, dont le niveau de sécurité est analogue à celui de Signal, mais qui a l’avantage d’être français et donc souverain. C’est par exemple la seule messagerie autorisée dans le gouvernement français depuis 2022, après que Whatsapp ait notamment fait fuiter les numéros de téléphones de ministres ou autres personnalités politiques.

Les raisons de se méfier de Meta #

Comme évoqué ci-dessus Meta est une entreprise avec un modèle de revenu basé sur la publicité ciblée ce qui implique a minima de stocker des informations sensibles sur ses utilisateurs :

Ces données sont parfois partagées volontairement. C’est par exemple le cas du scandale de Cambridge Analytica où les données de dizaines de millions d’électeurs ont été vendues pour être utilisées pour de la manipulation électorale.

Mais les données peuvent parfois être partagées involontairement, les fuites de données sont courantes dans le secteur du numérique et Meta concentrant l’un des profilages les plus aboutit d’une grande partie de la population mondiale est une cible de choix pour les attaquants informatiques qui revendent ensuite ces données.

Que ce soit volontairement ou non, la meilleure stratégie reste de minimiser les données présentes sur les serveurs de Meta (comme tout autre serveur par ailleurs).

Les vulnérabilités de Whatsapp #

Rien que sur les quelques mois passés voici une sélection non exhaustive des vulnérabilités qui ont secoué Whatsapp :

- Septembre 2025 : Une vulnérabilité a été découverte permettant d’installer un virus (ou toute autre action) sur n’importe quel appareil Apple juste en envoyant un message via whatsapp. Dans le cas de cette attaque le récepteur n’avait même pas à ouvrir le message. https://cybersecuritynews.com/whatsapp-0-click-vulnerability-exploited/

- Novembre 2025 : ~3.5 Milliards d’utilisateurs ont vu les informations de leurs comptes être accessible facilement (soit la quasi-totalité des utilisateurs, si vous avez un compte Whatsapp sur un numéro occidental il est quasiment certain que vous soyez concerné). Les données ont normalement été supprimées : https://cybersecuritynews.com/whatsapp-vulnerability-exposes-3-5-billion-users/

- Janvier 2026 (spéculatif), un groupe de lanceurs d’alerte dépose une plainte contre Meta avec pour allégation que le chiffrement de bout en bout de Whatsapp n’est tout bonnement pas réel. La plainte explique que les employés de Whatsapp peuvent en rentrant l’identifiant d’un utilisateur avoir accès à toutes ses informations et discussions. Cette plainte rejoint la déclaration du Responsable de la Sécurité de Whatsapp qui avait quitté l’entreprise cet été en reprochant à Whatsapp son manque de sécurité, mais pourrait également être une tentative de déstabilisation infondée : https://www.scribd.com/document/987788928/Whatsapp-Lawsuit

Les raisons de la faible utilisation de Signal #

Signal reste relativement peu utilisé face à Whatsapp avec environs 100 Millions d’utilisateurs contre les 3 Milliards de Whatsapp. Toutefois, les utilisateurs semblent augmenter fortement dernièrement, surtout en Europe.

Les limites à l’adoption restent l’effet de masse, si tous les contacts d’un individu sont sur Whatsapp il aura plus de raison de rejoindre whatsapp et a contrario si un individu n’a pas whatsapp il se coupera fatalement d’une portion importante de la population. Une autre raison peut être certaines fonctionnalités “sociales” ajoutées par Whatsapp et que Signal est encore en cours d’implémentation comme les “communautés” par exemple.

Ok j’ai compris, mais mettons que je suis obligé de continuer d’utiliser Whatsapp #

Dans ce cas, il est possible de limiter les risques avec les actions suivantes :

- Activez le mode de sécurité renforcée de Whatsapp : https://blog.whatsapp.com/whatsapps-latest-privacy-protection-strict-account-settings

- Ne liez pas votre Compte Whatsapp aux autres produits de Meta (Facebook, Facebook Messenger, Instagram …) si vous les utilisez également

- Bloquez l’accès de l’application Whatsapp à tout ce qui n’est pas strictement nécessaire (retirer toutes les permissions et les rajouter au cas par cas)

- Utiliser la fonctionnalité de

contact scopes(limiter quels contacts peut voir l’application, voire lui faire croire qu’il n’y a aucun contact sur le téléphone)- Cette fonctionnalité n’est actuellement disponible que sous GrapheneOS, mais devrait arriver avec Android 17 pour les autres téléphones

- De la même manière la mise en place d’un Profile Android dédié aux applications non sûres peut permettre de limiter leur accès, surtout avec la sécurité que les Profiles ont dans GrapheneOS

- Désactivez toute autre fonctionnalité de Whatsapp qui ne vous sert pas pour réduire la surface d’attaque